Обзор подготовлен

Внутренние угрозы: опыт прошедшего года

Изучать опыт инцидентов информационной безопасности интересно не только с точки зрения статистики. Это также дает возможность лучше понять профиль существующих угроз, спрогнозировать ситуацию и подобрать эффективные средства защиты. Все чаще причинами утечек становятся не подготовленные инсайдеры или тщательно спланированные атаки внешних злоумышленников, а банальная халатность сотрудников и низкая осведомленность в вопросах защиты информации.

Исследование Zecurion Analytics «Утечки конфиденциальной информации», охватывающее инциденты в корпоративной среде, раскрывает сущность внутренних угроз. Отсутствие адекватных политик безопасности и современных технических средств защиты делает бизнес уязвимым перед внутренними угрозами.

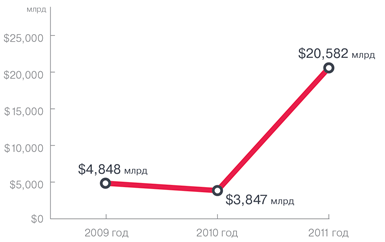

Общий ущерб от зарегистрированных утечек информации в 2011 году, по оценке Zecurion Analytics, составил $20,582 млрд. В среднем, каждая утечка обошлась в $25,13 млн. Суммарное число скомпрометированных записей персональных данных составило свыше 350 млн.

Ущерб от утечек

Источник: Zecurion Analytics, 2012

Изменение масштаба ущерба по сравнению с 2009-2010 годами связано с корректировкой методики оценки ущерба в соответствии с современными международными практиками.

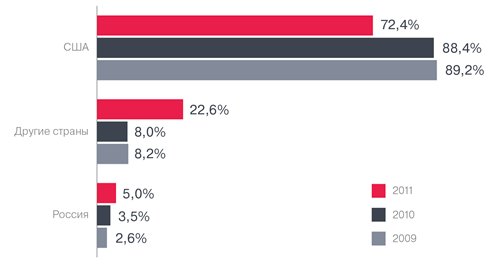

В рамках исследования было изучено 819 случаев утечки конфиденциальной информации. Большинство инцидентов (72%) произошло на территории США. 5% инцидентов относятся к российским организациям. Среди наиболее громких российских инцидентов - утечка SMS-сообщений оператора связи «МегаФон», появление в открытом доступе базы абонентов компании МТС из Башкирии и Санкт-Петербурга, ошибка в обслуживании сайта Пенсионного фонда, приведшая к попаданию в открытый доступ персональных данных граждан, а также загадочный проект Rusleaks, не сумевший должным образом монетизироваться, но достаточно погремевший на волне интереса к Wikileaks.

География утечек

Источник: Zecurion Analytics, 2012

В безусловном лидерстве США нет ничего удивительного. Достаточно жесткое законодательное регулирование, серьезные санкции за сокрытие утечек, пристальное внимание к вопросам защиты информации со стороны СМИ и щепетильность американцев в отношении собственных персональных данных предопределяют большое количество публично-раскрытых инцидентов.

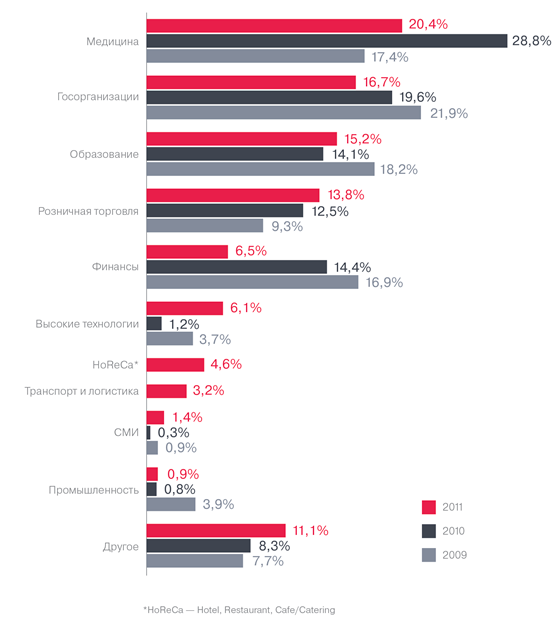

Отраслевая специфика утечек

Источник: Zecurion Analytics, 2012

Отраслевое распределение претерпело некоторые изменения по сравнению с прошлыми годами, однако никаких революционных сдвигов не произошло. Отметим снижение доли финансовых компаний — показатель того, что к защите информации, в т. ч. банковской тайны организации стали относиться внимательней.

Вновь увеличилась доля высокотехнологичных компаний. Причиной здесь может быть, как ни парадоксально, именно высокая квалификация сотрудников. Даже если говорить о непреднамеренных утечках. Пренебрежение элеменарными мерами защиты информации из-за уверенности, что «со мной такого не произойдет» нередко выливается в шокирующие инциденты. К примеру, в 2008 году в британском Кэнноке ИТ-аналитик на автостоянке у паба потерял флэшку с учетными данными для доступа к порталу Government Gateway (британский вариант электронного правительства), поставив под угрозу персональные данные 12 млн человек.

Стабильно высокой остается доля утечек из госучреждений. Если в коммерческих организациях серьезным препятствием для внедрения мер по обеспечению информационной безопасности часто является финансовый аспект, в государственных организациях причины утечек иные. Для госучреждений характерны большие объемы обрабатываемой конфиденциальной информации, в том числе персональных данных и большое количество сотрудников с доступом к этим данным. Как следствие, выше вероятность ошибки, которая может привести к непреднамернной утечке; проще внедрение злонамеренного инсайдера или подкуп нелояльного работника. Кроме того, финансовые последствия утечек из госорганов, как правило, ниже и ложатся бременем не на кошельки владельцев бизнеса, а на бюджеты разных уровней. Поэтому и мотивация менеджеров к защите информации не так велика.

Последствия утечек

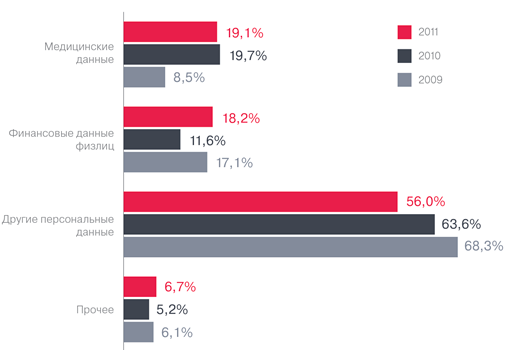

Количество утекших медицинских и финансовых данных в 2011 году почти сравнялось. Число утечек коммерческой и гостайны, интеллектуальной собственности и других типов данных (категория «Прочее») относительно невелико. Однако каждая такая утечка, как правило, имеет серьезные репутационные последствия и несет внушительные финансовые потери.

Какие данные утекают

Источник: Zecurion Analytics, 2012

Примечательно, что в отраслевом распределении доля финансовых компаний составляла всего 6,5% . Это указывает на то, что большое количество финансовых данных утекло из других отраслей, прежде всего предприятий розничной торговли (еще один восходящий тренд), медицинских и образовательных учреждений.

Наиболее высокорисковыми активами из перечисленных являются, вследствие их высокой ценности, медицинские данные. Это отражается, к примеру, в стоимости данных на черном рынке. Согласно отчету «The financial impact of breached protected health information», выпущенному ANSI (American National Standards Institute), каждый медицинский идентификационный номер можно продать примерно за $50, в то время как номер социального страхования (SSN) только за $1. В том же исследовании отмечается, что при утечке медицинских данных через инсайдеров в 90% случаев это делается преднамеренно, и только в 10% — случайно. Хотя в целом, по статистике, превалируют именно случайные утечки. Это еще один показатель востребованности данных для мошенников.

Причины утечек

Зная мотивацию инсайдеров и наиболее уязвимые каналы утечек, можно сосредоточить усилия на их фильтрации и предложить адекватные меры защиты. При этом следует помнить, что даже единственный открытый канал может привести к утечке информации, поэтому «лоскутные» мероприятия по безопасности могут быть оправданы только несоизмеримо высокими расходами на тотальный контроль.

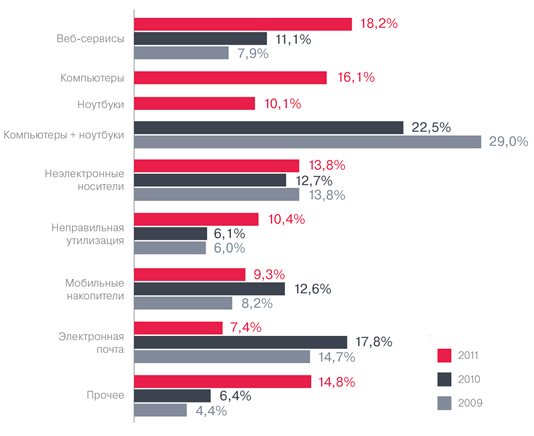

Каналы утечки

Источник: Zecurion Analytics, 2012

В отдельную категорию выделены утечки, произошедшие вследствие неправильной утилизации носителей информации (10,4%). При этом физически неправильно утилизироваться могут как мобильные накопители (диски, флэшки, магнитные ленты), так и оборудование (серверы, компьютеры). В последнем случае конфиденциальная информация часто утекает при смене владельца. Виной тому отсутствие должных процедур безвозвратного удаления данных, либо физического уничтожения носителей, что в некоторых случаях даже дешевле.

Высока доля утечек через бумажные носители (13,8%). Таким образом, функция контроля печати, несомненно, будет востребована среди заказчиков DLP-систем. В то же время надо отметить, что бумажные носители гораздо чаще неправильно утилизируются. Таким образом, неправильная утилизация является сценарием одинаково губительным как для электронных носителей, так и для бумажных источников информации. В 2011 году сотрудники американской ассоциации NAID (National Association for Information Destruction) в буквальном смысле исследовали содержимое мусорных баков ряда крупнейших городов мира. Результаты шокировали. К примеру, в Лондоне конфиденциальные документы обнаружили более чем в 40% мусорных контейнеров коммерческих компаний.

Из других тенденций отметим снижение доли такого канала как электронная почта (7,4% в 2011 году против 17,8% в 2010 году). По мнению экспертов Zecurion, причин тому несколько. Во-первых, элекронная почта достаточно успешно фильтруется большинством продуктов класса DLP. Во-вторых, возрасла квалификация и осведомленность корпоративных пользователей. Большинство прекрасно осознает, что корпоративная переписка может не только контролироваться специализированными DLP-системами, но и часто архивироваться распространенными почтовыми серверами и просматриваться в профилактических целях или в рамках расследования инцидентов.

Средства защиты и краткие прогнозы

В заключение необходимо сказать несколько слов о возможных путях защиты информации. DLP-системы позволяют взять под контроль большинство каналов передачи данных. Однако ограниченность бюджетов на безопасность часто вынуждает искать пусть не самые эффективные, но приемлемые по деньгам средства защиты.

Взять, к примеру, утечки из-за неправильной утилизации носителей (как электронных, так и бумажных). Проблема в данном случае носит, скорее, организационный характер. Поэтому ее решение путем введения необходимых регламентов обработки информации не должно стать слишком обременительным для большинства компаний.

Что касается технических средств защиты, следует ожидать рост популярности продуктов для шифрования. Данный класс решений отличают относительная простота внедрений и низкая совокупная стоимость владения. При этом решения позволяют устранить широкий пласт утечек, связанных с воровством/утерей мобильных и резервных накопителей, ноутбуков, взломом сети внешними злоумышленниками, несанкционированным доступом к информационным ресурсам и других.

Другие тренды, выявленные исследованием, позволяют спрогнозировать дальнейший рост стоимости утечек. Это связано как с ростом ценности информации, так и с планируемым ужесточением законодательства в области защиты информации, прежде всего персональных данных. В январе нынешнего года Еврокомиссия предложила ряд радикальных изменений в области защиты информации. Нововведения направлены одновременно на снижение общих издержек бизнеса (предполагаемая экономия составит около $3 млрд) и ужесточение ответственности, в том числе и финансовой, за утечки данных.

В свою очередь доля непреднамеренных утечек будет падать. Причин тому несколько. Во-первых, достаточно высокая эффективность современных технических средств защиты информации, блокирующих подобные утечки. Во-вторых, растет осведомленность персонала по вопросам информационной безопасности, поэтому механизмы социальной инженерии постепенно становятся менее эффективными. Наконец, в-третьих, внедрение средств шифрования поможет минимизировать утечки при случайной утере носителей с информацией.

Владимир Ульянов